2015年08月04日 14時33分00秒

- ▼この記事の最新ツイートを表示

トラメル・ハドソン氏がMacに脆弱性を見つけて、ブートキット「Thunderstrike」のデモンストレーションを行ったのは2014年12月のこと。EFIファームウェアの脆弱性としては、デル、ヒューレット・パッカード、レノボ、サムスン、その他のメーカーで合計6つの脆弱性が見つかっていて、そのうち5つはMacにも当てはまるものでした。Appleはその脆弱性に対応するパッチを作成・配布しましたが、完全に塞げたのは1つだけで、もう1つは部分的な対応、残り3つの脆弱性は解消されていないとのこと。

Mac向けブートキット「Thunderstrike」:知っておくべきこと | Kaspersky Daily - カスペルスキー公式ブログ

https://blog.kaspersky.co.jp/thunderstrike-mac-osx-bootkit/6623/

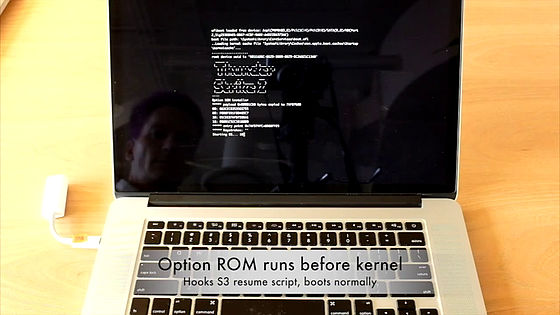

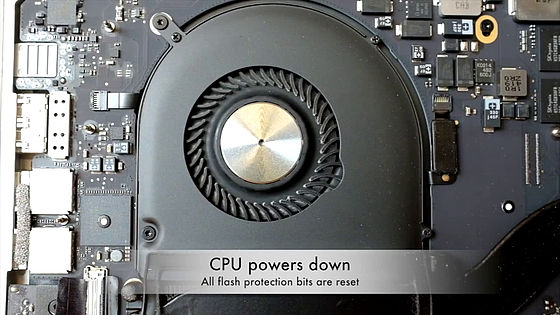

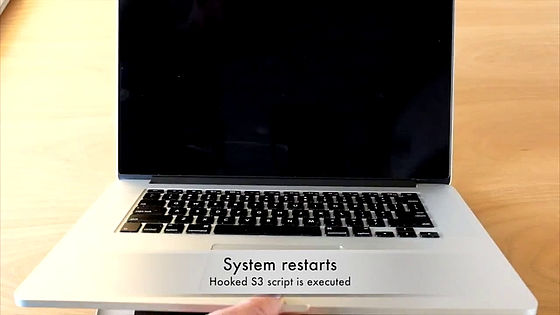

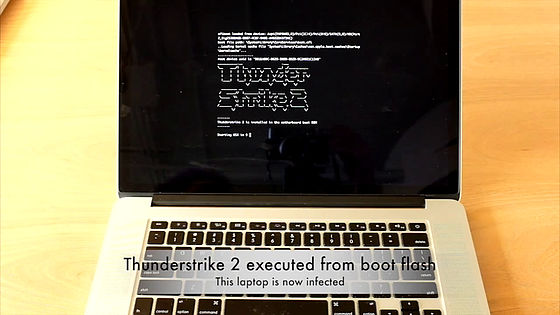

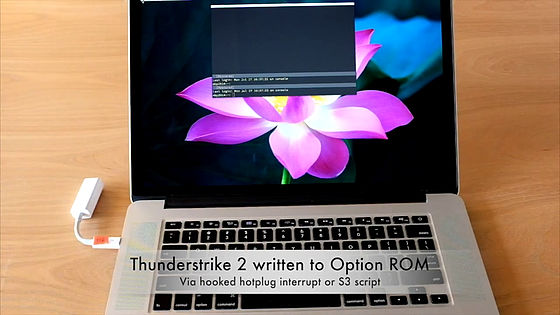

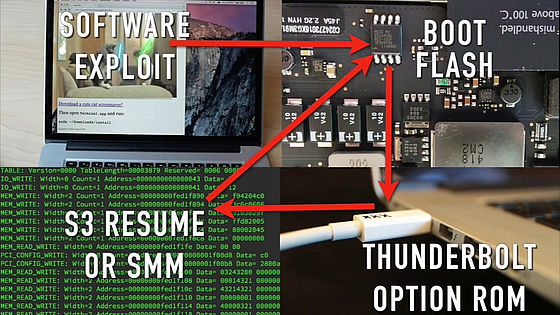

この未解消の脆弱性を突くブートキットとして、ハドソン氏がXeno Kovah氏とCorey Kallenberg氏の協力のもと制作したのが「Thunderstrike 2」。

Thunderstrike 2 - Trammell Hudson's Projects

https://trmm.net/Thunderstrike_2

「Thunderstrike」のときはハードウェアに対して直接アクセスする必要がありましたが、「Thunderstrike 2」は上述のムービーのように、最初の感染は必ずしも直接アクセスを必要としないため、危険度は上がっているといえます。

ブートキットはアンチウイルスソフトやウイルススキャナーでの検知・削除が困難。ユーザーが検知するためにはファームウェア分析が必要になり、ある程度のスキルを持っていることが前提となります。研究者からは無料で使えるオプションROMチェッカーがいくつか提供されていますが、まずはユーザーがチップレベルセキュリティの基本を学ぶことが必要になるだろうとForbesは提言しています。

ちなみに、Kovah氏は「Appleは、本当にやるべき予防策を採っていない部分がある」と指摘しています。

Thunderstrike 2: Remote Attacks Can Now Install Super Stealth 'Firmworm' Backdoors On Apple Macs - Forbes

http://www.forbes.com/sites/thomasbrewster/2015/08/03/apple-mac-firmworms/

これらの詳細について、ハドソン氏はBlack Hat USA 2015、およびDEF CON 23で発表を行うことになっています。

0 件のコメント:

コメントを投稿